アカマイ,2017年Q3のセキュリティレポートを発表。ゲーム業界はDDoS標的となりやすい

|

アカマイのプロダクト・マーケティング・マネージャー中西一博氏によると,2017年のDDoSによる攻撃頻度は前四半期と比較して8%の増加傾向にあり,昨年登場したMiraiボットネット系の活動が活発化してきているという。Q3では109Gbps,104Gbpsなどといった規模の攻撃が観測されている。

Miraiボットネットは,すでに制作者は別件で逮捕されてはいるものの,ソースコードが公開されたことで亜種の活動が続いているという。新たに確認された亜種の例では,ヘッダなどはMiraiボットネットと同一であるものの,パケットサイズが拡大され,攻撃対象のポートもHTTPからSSLに変更されるなどの変更が確認されているとのこと。Miraiボットネットは全体で14万台という大規模なものだが,小さなクラスタに分割されており,それぞれのクラスタを管理するコントロールサーバーは3日から7日という短期で切り替わっていき,特定のIPをブロックするだけでは停止しにくい。

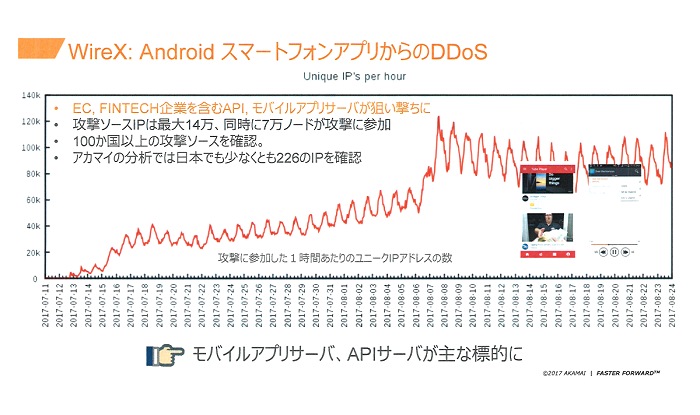

一方,WireXは,動画プレイヤーやバッテリー管理ツールなどの無料Androidアプリを使ってAndroid端末をボットネット化するもので, Googleのアプリアップデート時の審査の甘さを利用して拡散し,最高で1.2Tbpsのトラフィックを発生させたとされている。現在ではGoogleのアプリ再審査もきつくなっているとのことだが,今後同様な手法で拡散する可能性も指摘されていた。

|

攻撃の傾向としては,比較的小規模の攻撃を定期的に行う繰り返し攻撃が増えているとのこと。これは,DDoSからの自衛のため対象となったサービスをISPが回線から隔離するブラックホールルーティングが一般化していることを受け,少ない攻撃頻度で効果的にサービスを停止させる効率のよい手法が確立されてきているためだ。小規模の攻撃でも定期的にDDoSをかけることで対象のサービスを連続して停止状態にできる。

DDoSは別に嫌がらせや愉快犯で行われているわけではない。資産としてのボットネットを持ち,それを効率よく運用しているわけだ。

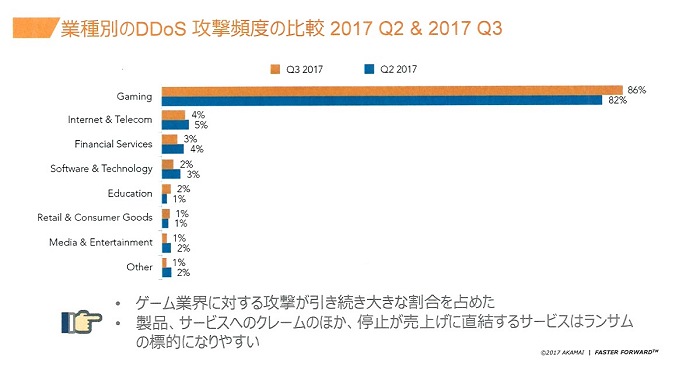

こういったDDoS攻撃の主な対象となっているのがゲームだ。サービスを停止することが即座に利害に直結することや,ゲーム業界関係はコンプライアンス意識が低く脅せば金を出す業界だと思われていることが主要な原因だという。

そのほか,日本でもFX業者がDDoS攻撃にあうなどの事例が出てきており,攻撃対象はモバイル系のサービスにシフトしてきているとのことだ。

|

DDoS以外に,Webアプリケーション攻撃は,前四半期比で30%増加しているとのこと。これはSQLインジェクションやローカルファイルインクルージョン(サーバーに不正なスクリプトなどを埋め込む)が主流であるとのこと。

また,パスワードリスト型の攻撃も頻繁に行われており,アカマイの計測によると,約6億回のログイン試行のうち,約4億件が不正ログインと推定されるものだったという。使用されたリストは3400万アカウント分だったそうだ。

インターネットを巡るセキュリティの確保は簡単ではない。とくにモバイルではそうだが,ゲーム業界もネットワーク環境とは無縁でいられなくなってきており,有効なセキュリティ対策が取れるのかは確認すべき必須事項といえるだろう。実際に狙われた場合に,サービスを停止することなく乗り切れるのか,サービスを停止するのか,お金を払うのか。業界のモラルが問われる局面かもしれない。

余談。以前アカマイさんからDDoS対策のソリューションはどうですかと打診されたことがあった。そんなもの防ぎようがあるのかと思っていたのだが,いろいろ工夫を凝らしたうえでバックボーン回線が6Tbpsといったものだった。数の暴力には数の暴力でしか立ち向かえないのだなと感じた。

(※初出時,MiraiボットネットとWireXの混同がありましたので修正しました)